La ministra de Seguridad llevó al tope de la agenda mediática una modalidad delictiva casi desconocida. Como es usual en el espionaje informático, hay actores que sobresalen: los servicios de inteligencia y seguridad de EEUU, Israel, Gran Bretaña y Francia. Un rubro donde también funciona la “puerta giratoria”.

Con dos o tres notas en distintos medios promacristas, en los últimos diez días se instaló un tópico delictivo hasta ahora ajeno al conocimiento del común de los mortales, pero que promete ponerse de moda, responde a intereses políticos y como siempre ocurre cuando está en medio el macrismo, redunda en pingües negocios. La movida muestra que la ministra de Seguridad Patricia Bullrich está haciendo una transición que va más allá del eventual traspaso de mando en diciembre. Daría la impresión de que está cerrando un círculo que comenzó con su incursión por el hardware del ciberespionaje y ahora ingresa al juego del software. Como ya adquirió los fierros, ahora piensa dedicarse a la zona más intangible del espionaje y la seguridad.

En enero de 2017, Redacción Rosario publicó, bajo el título “Bullrich y sus negocios con Tel Aviv”, que “el gobierno de Mauricio Macri compró a Israel lanchas patrulleras, sistemas de vigilancia fronteriza y un helicóptero para Gendarmería por un total de casi 100 millones de dólares”.

También se informaba que “la compra se llevó adelante apenas dos meses después de una visita de la ministra Patricia Bullrich a Tel Aviv, donde negoció con su par israelí”.

La excursión a Israel de la funcionaria se produjo en noviembre de 2016, a propósito de la realización, en Tel Aviv, de la “4ª Conferencia Internacional Israel HLS & Cyber 2016”. Ya la cibernética estaba en los planes de Bullrich.

No sólo los negocios motivaron a Bullrich en aquel viaje. En una entrevista concedida a la Agencia Judía de Noticias, cuando le preguntaron si existían grupos radicalizados en la Argentina, muy suelta de cuerpo, respondió: “Cada vez menos, hay un grupo pequeño que ha quedado del gobierno anterior pero cada vez menos. Los argentinos quieren dejar atrás esa etapa de blanco o negro, de buenos o malos, de radicalización total y cada vez estamos más unidos”.

Luego de todo ese festín, la ministra terminó saliendo de shopping y le compró a Israel lanchas patrulleras, sistemas de vigilancia fronteriza y un helicóptero para Gendarmería por un total de casi 100 millones de dólares. Y ahora va por la parafernalia contra el cibercrimen.

Un tal Robert Villanueva, sembrando el terror

Nadie conocía a Robert Villanueva hasta que, de golpe, en sólo una semana se hizo medianamente famoso, algo raro para un hombre que proviene de los oscuros pasadizos del Servicio Secreto norteamericano, donde reportó durante un cuarto de siglo.

En su nuevo rol de “experto en cibercrimen internacional”, las luces de los flashes y alguna que otra fotografía de cuando aún era agente, lejos de perjudicarlo, da la sensación de que le abre las puertas a ganarse unos buenos fajos de billetes de cualquier nacionalidad.

Un artículo publicado el miércoles 11 por el sitio Urgente24 fue titulado usando una frase del ex servicio –“El fraude de cuentas bancarias es más grande que el narcotráfico”–, una definición con el suficiente gancho como para meterse a ver hasta dónde se trata de una nueva tendencia delictiva y hasta qué punto no es otra cosa que la clásica siembra que lleva a la necesaria cosecha de suculentos contratos con clientes que quieren prevenirse ante tamaña acechanza.

Según describe Villanueva, las redes de cibercrímen financiero “reclutan muchachos para venir a las Américas –no solamente a Estados Unidos, puede ser a Argentina si hablan español– para que vengan a explotar el mercado y a explotar las cuentas”.

Y el medio argumenta que esos “muchachos” representan “el último eslabón de una cadena que empieza por quien escribe un malware o virus. Éste se lo vende a un hacker, quien se ocupa de robar virtualmente los datos de una persona, tarjeta de crédito o cuenta bancaria. Esa información es luego vendida a un proveedor, que a su vez la revende en la «dark web». Por último, las «mulas» reclutadas –principalmente de los países de Europa del Este– utilizan esos datos para sacar plata de un cajero automático, transferir dinero de una cuenta a otra o hacer compras online”.

Inmediatamente cualquier persona, sea o no un sujeto con mucho que perder si ese descomunal dispositivo se dispara contra sí, se preguntará: “¿Y ahora quién podrá salvarnos?”. Y, claro, no será el Chapulín Colorado, sino el bueno de Mr. Villanueva.

La nota está ilustrada con dos imágenes. Una, cuyo crédito corresponde a ElEconomista.es, muestra la silueta –recortada sobre una gran matrix– de un encapuchado a quien no se le puede ver el rostro, y que con una mano sostiene una notebook, y con la otra manipula una tarjeta de crédito. La otra es una foto del ex servicio secreto, ya liberado de su necesidad de anonimato. Ambas imágenes, por distintas razones, infunden temor.

“Todos hemos escuchado hablar de hackers y cíberdelincuencia, robo de datos, tarjetas de crédito o cuentas bancarias. Sin embargo, ¿tenemos conciencia de la magnitud que tiene el cibercrímen financiero? ¿Sabemos cómo operan las redes que están por detrás? ¿Qué es la «dark web»?”. En un sólo párrafo, el sitio plantea la suficiente tensión como para captar el interés por el tema, el miedo a ser víctima de esa modalidad, y la certeza de que luego de leer lo que contará “el especialista”, todo será más venturoso. Pero, ¿será menos peligroso?

“El experto en cibercrimen internacional –indica el sitio– respondió estas preguntas en entrevista con medios tras la conferencia que brindó sobre el tema en el 2º Taller Internacional de la lucha contra el Ciberdelito 2019”. Y a partir de ese dato comienza a aclararse –u oscurecerse– todo.

Durante su conferencia en el evento de lucha contra el Ciberdelito, según publicó el periódico BAEnegocios, Villanueva navegó en tiempo real en la Dark Web “para dar una muestra del poder de la ciberindustria del crimen y la extensa oferta de productos financieros, identidad falsa, entre otras ofertas destinadas a estafas online. La audiencia fue testigo de cómo la empresa de origen ruso Jokers Stash ofrecía en la Darknet 5,3 millones de tarjetas de crédito pertenecientes a personas y comercios de Europa, Sudamérica y Estados Unidos. Mientras tanto, otra firma de Europa del Este tenía en oferta más de 10 mil tarjetas y cuentas de la Argentina, a las cuales se accede mediante el pago de unos cuantos dólares”.

La “audiencia” estaba compuesta por CEOs de bancos, financieras, mega empresas nacionales y filiales de multinacionales. Algunas de esas compañías ya tienen su seguro contra el cibercrimen, porque son subsidiarias de contratos que sus casas matrices celebraron con los “protectores”, entre los que se encuentra, por supuesto, Villanueva y la consultora de la que es vicepresidente ejecutivo.

Villanueva fue fundador de la Sección de Inteligencia Cibernética en el Servicio Secreto de USA y es actual vicepresidente de Q6, y asegura que el fraude de cuentas bancarias es una industria de billones de dólares, «más grande que el narcotráfico» en cuanto al dinero que mueve y al dinero que pierden los bancos.

El ex agente asegura que la Argentina necesita leyes más fuertes contra el cíberdelito, porque “delincuentes rusos, ucranianos y de Europa del Este, están viajando acá, tratando de explotar el mercado latinoamericano”.

En todas las notas brindadas a medios porteños, Villanueva pone especial énfasis en la nacionalidad o referencia regional de los hackers, e indica que las mafias, para reclutarlos, “ponen videos bonitos, atractivos, con un ucraniano o un ruso, en la playa de Miami, con un Ferrari, con plata. Están vendiendo el estilo de vida. Si uno es una persona de Europa del Este ganando lo mínimo en una fábrica, y (escucha que) puede ganar lo mismo en 10 minutos en Miami o en Buenos Aires, ¿qué va a hacer? Va a viajar y trabajar como cibercriminal”.

La explicación de Villanueva remite a la Guerra Fría. Dice que en algunos países ex miembros de la Unión Soviética “existe una fuerte formación en tecnología”, porque “durante el comunismo, era mandato estudiar las ciencias de computadoras”, y es por ello que actualmente “tienen una población educada” en esa área, y “están educando a la generación nueva”. Tal vez por esa nostalgia alrededor de la vieja disputa con la URSS, la KGB y otras agencias de la ex Cortina de Hierro, el hombre que alguna vez vistió los negros trajes del Servicio Secreto yanqui le dio este título a Clarín: “La nueva guerra mundial ya comenzó y se libra en el ciberespacio”. Así nomás.

Taller, servicios, hackers y fundaciones

En el sitio Clip Urbano se informa que el taller se realizó entre el 10 y 11 de septiembre en la sede de la Universidad Católica de Buenos Aires, fue convocado por el Ministerio de Seguridad nacional que conduce Bullrich, organizado por la hasta ahora desconocida para el gran público Fundación Capa 8, y contó con el apoyo, entre otras instituciones, del Consejo Profesional de Ciencias Informáticas de la Provincia de Buenos Aires.

¿Por qué una fundación llega a llamarse Capa 8? ¿Qué quiere decir Capa 8? Las “capas” son las que tiene el modelo OSI, desarrollado en 1984 para interconectar sistemas de procedencia distinta y que éstos pudieran intercambiar información sin los impedimentos que imponían los protocolos de cada fabricante.

Ese modelo está conformado por 7 capas o niveles de abstracción –que no vale la pena describir en este artículo–, y se da por sentado que la octava capa son las personas. En la jerga tecnológica, cuando se habla de “errores de capa 8”, debe traducirse así: es culpa del usuario.

Uno de los creadores de la Fundación Capa 8 es Pedro Janices, quien es presentado en la web como “especialista en Proyectos de Tecnología de Seguridad”, y si bien se menciona su paso por la administración pública –fue director nacional de Infraestructuras Crìticas de Información y Ciberseguridad de la Jefatura de Gabinete–, omite que también reportó como asesor sobre Tecnologías y Seguridad del Ministerio de Justicia y Derechos Humanos, que encabeza Germán Garavano, y que desde octubre de 2018 es asesor de la Dirección de Investigación del Ciberdelito del Ministerio de Seguridad de la República Argentina.

Pero Janices es un sobreviviente de varios gobiernos, ya que entre 1996 y 2004 se desempeñó en la Secretaría General de la Presidencia como coordinador de computación y nada menos que como desarrollador, diseñador y webmaster del primer sitio web de la Presidencia (www.presidencia.gov.ar), de la Casa Rosada (www.casarosada.gov.ar) y del sitio República Argentina (www.argentina.gov.ar).

Es más, Janices compartió el estrado en 2011, cuando revestía el cargo de director nacional de la Oficina Nacional de Tecnologías de Información (Onti), con el ex jefe de Gabinete Aníbal Fernández y Eduardo Thill, subsecretario de Tecnologías de Gestión de la Jefatura del Gabinete de Ministros, cuando presentaron el VI Congreso Internacional de Biometría de la República Argentina (Cibra 11).

O sea, Janices, uno de los principales especialistas en el combate a la cibercriminalidad, que conoce los secretos del hackeo y la extracción de todo tipo de información, que trabaja codo a codo con Bullrich, reconocida por su inclinación a manipular e intervenir información legal o ilegalmente, trabaja desde hace por lo menos 23 años en el Estado, y atravesó sin magulladuras las gestiones de Carlos Menem, Fernando de la Rúa, Eduardo Duhalde y Néstor Kirchner, nada menos que en la Secretaría General de la Presidencia, y luego –en otros cargos– las de Cristina Fernández de Kirchner y Mauricio Macri, siempre en un área tan sensible como la seguridad informática.

La Fundación Capa 8 es “una organización multidisciplinaria, no gubernamental, sin fines de lucro, que desarrolla principalmente estudios, contenidos, observatorios, talleres, ejercicios y disertaciones en torno al ciberespacio desde una perspectiva de derechos, protección y seguridad de la información”.

Janices, como diría la cientista social Ana Castellani, forma parte del dispositivo de “puerta giratoria”, sólo que en su caso no entra y sale. Está en el Estado y no lo está en forma simultánea: como asesor del Ministerio de Seguridad de Bullrich, y como fundador de la Fundación Capa 8, de los dos lados del mostrador.

Como se dijo en esta columna hace una semana, en la nota “Dueños de todo”, se trata de que “gobernar, poner en valor políticas públicas debe tener como único objetivo el interés general, el bienestar de todas y todos, no uno particular, por más que no hubiera una ganancia o ventaja material”.

A ambos lados de la pantalla

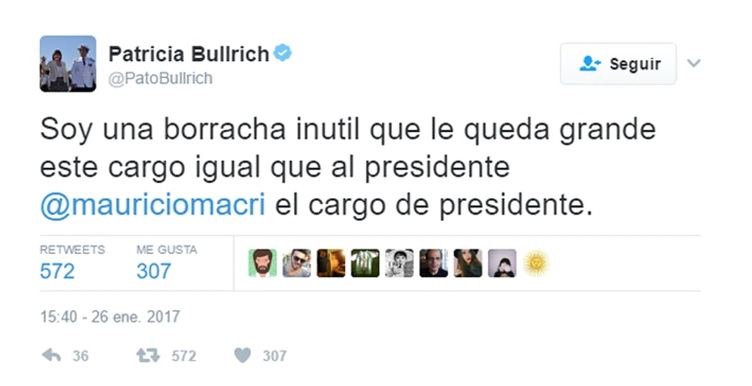

Hace dos años y medio, unos atrevidos hackers se infiltraron en la cuenta de Twitter de la ministra de Seguridad, Patricia Bullrich. La intrusión duró algo más de una hora, y quién sabe cuánto de su interés por el cibercrimen devino de aquel episodio.

Lo cierto es que en esa oportunidad el ataque virtual consistió en publicar mensajes falsos, algunos desopilantes: “Hago de manera oficial mi renuncia como ministra de seguridad”; “Macri gato. Hacé una bien y dejale el puesto a alguien que tenga HUEVOS u OVARIOS para tomar medidas drásticas si es necesario”; “Soy una borracha inútil que le queda grande el cargo igual que al presidente @mauriciomacri el cargo de presidente”, entre otros.

Hubo detenidos, uno de ellos un hacker cordobés, Emanuel Vélez Cheratto, quien usaba el apodo “Líbero”, y recién salió de la cárcel de Las Flores el pasado 16 de agosto, a la espera del juicio oral y público por irrumpir en la red social de la ministra.

“Líbero” tiene apenas 23 años, estuvo detenido desde abril de 2017, y tuvo, según publicó Infobae, “una conducta ejemplar y ninguna riña en su ficha, tras firmar un juicio abreviado por los delitos de estafa y asociación ilícita en el caso de fraude de tarjetas de crédito que lo mantenía preso”.

Pero además del papelón que mostró la vulnerabilidad de la mismísima ministra de Seguridad, el caso de aquel hackeo volvió a salir a la luz a partir de otra intrusión, en este caso más pesada, porque el sistema infiltrado fue nada menos que el del área de archivos digitales de la Policía Federal.

El hackeo a la Federal se lo autoatribuyó alguien que se hace llamar @LaGorraLeaks, y la intrusión fue bautizada @LaGorraLeaks2.0, de algún modo para dar cuenta de que se trata de una segunda infiltración, lo que lleva a algunos de los investigadores a sospechar –es una de las dos hipótesis que se manejan– que se trata de los mismos que violaron la cuenta de Bullrich en Twitter.

La otra hipótesis gira alrededor de la actividad de un “funcionario policial infiel”, según le confió al diario La Nación una fuente anónima de la propia Policía Federal, en un artículo publicado el 13 de agosto pasado.

Conjeturar que, después del susto, y de su experiencia en el penal de Las Flores, el pibe cordobés tenga ganas de seguir hackeando por venganza nada menos que a la Federal, suena más a persecución que a un análisis ingenuo.

Pero lo más importante es que, poco antes de que la ministra Bullrich y el comisario de la Federal Ricardo Rubén Rocha, especialista en la materia, pasaran por el escenario del promocionado taller contra el ciberdelito, los archivos digitales de esa fuerza fueron vulnerados, ya sea por hackers civiles o policiales.

El intruso no tuvo acceso a pavadas. Según La Nación, “el hacker habría obtenido 700 GB de información reservada, entre la que se destacan las asignaciones de agentes encubiertos en investigaciones de narcotráfico, escuchas telefónicas, datos personales y de legajo de cientos de miles de oficiales, incluido el jefe de la fuerza, comisario general Néstor Roncaglia”.

Otros materiales sensibles que capturó el intruso fueron, señala el diario de los Mitre, las ubicaciones de “retenes y puestos de control móviles, y nombres de oficiales en jefe denunciados por violencia de género y por acoso a personal subalterno que, pese a eso, fueron postulados para un ascenso”.

El 12 de agosto pasado, el mismo día en que la PFA recibió el ataque informático, también fue infiltrada la Prefectura Naval Argentina, en cuya cuenta de Twitter publicaron el siguiente mensaje: “Hace unas horas, 3 de nuestros buques fueron atacados por misiles británicos. La Fuerza Aérea y la Armada han respondido con éxito a esta violación de nuestro territorio. El presidente Mauricio Macri ya está en camino hacia el lugar. 27 oficiales de prefectura han fallecido”.

Un mes después se desarrollaba el 2º Taller Internacional de la lucha contra el Ciberdelito 2019, en el que la ministra y sus colaboradores más cercanos recibieron numerosas ofertas para prevenir esos ataques.